[KANALRÖST] Trots en generellt ökad insikt rörande hot och hotbilder är det fortfarande en majoritet av dagens företag som inte vet om deras infrastruktur är säker nog att upptäcka eller motstå en attack.

Markus Blid, Regional Sales Manager för EMEA Nordics på Keysight Technologies

Detta är något som Keysight Technologies vill ändra på med lanseringen av Threat Simulator, en avancerad, molnbaserad, intrångs- och attacksimulator.

IT-säkerheten har under lång tid varit ett av de mest prioriterade områdena för företag av alla storlekar och inriktningar. Under åren som gått har området som sådant blivit allt mer komplext och omfattande. Bland annat genom en större geografisk spridning av anslutna enheter. De har dessutom blivit betydligt fler och alltmer kraftfulla vilket har ökad den potentiella attackytan.

Den pågående pandemin har tvingat fram helt eller delvis nya arbetssätt. Begreppet WFH (Work from home) har på mycket kort tid blivit en del av vår vardag. Det finns många positiva effekter av att vi i större omfattning arbetar hemifrån. Samtidigt sätter det IT-säkerheten på svåra prov. Medarbetare som sitter i hemmet och arbetar, kanske via privata datorer, skapar en ny del av företagens IT-miljöer som deras IT-avdelning har svårt att kontrollera. Det brukar kallas Shadow-IT. I värsta fall rör det sig om datorer och surfplattor som även används av andra familjemedlemmar för till exempel spel och streaming. Uppkopplade enheter i hemmen skapar nya vägar in i företagens system för de cyberkriminella. Att koppla upp sig mot arbetsplatsen med hjälp av en VPN-tunnel är en vedertagen och relativt säker lösning. Medarbetarnas surfvanor på Internet kan däremot utgöra en risk. För att höja säkerheten ytterligare kan man använda sig av en Split VPN som innebär att Internetsurfningen inte går via företagets VPN-server.

I en nyligen publicerad rapport från Verizon kallad DBIR 2020 (Data Breach Investigations Report) framgår det tydligt att en av de största hotbilderna är direkt kopplad till felkonfigurerade system. Det ställer IT-säkerhetsexperterna inför en enorm utmaning.

En av de mest intressanta aktörerna på den globala marknaden när det gäller IT-säkerhet är Keysight Technologies. Trafikgenererade säkerhetstester med BreakingPoint har de genomfört sedan 2005. Genom köpet av Ixia år 2017 omfattar deras portfölj därmed nu även lösningar för IT-säkerhetstester. Sedan sommaren 2020 har Ixia fullt ut integrerats i Keysight Technologies och är numera en gruppering inom Keysight Technologies. Den heter ”Network Applications & Security”.

IT-Kanalen fick en möjlighet att prata med – Markus Blid som är Regional Sales Manager för EMEA & Nordics på Keysight Technologies Network Applications & Security. Han hjälper oss att reda ut begreppen och ger oss en insyn i vad som det är viktigt att tänka på för företagen.

Gartnermyntat begrepp

”2017 introducerade Gartner segmentet ”Breach & Attack Simulation”, vilket är en relativt ny IT-säkerhetsteknik som automatiskt kan upptäcka sårbarheter i en organisations cyberförsvar. En teknik som enklast kan liknas vid kontinuerlig och automatiserad säkerhetstestning. Threat Simulator rekommenderar och prioriterar även åtgärder för de säkerhetsbrister som upptäcks för att maximera säkerhetspersonalens tid och minimera cyberrelaterade risker”, berättar Markus.

”2017 introducerade Gartner segmentet ”Breach & Attack Simulation”, vilket är en relativt ny IT-säkerhetsteknik som automatiskt kan upptäcka sårbarheter i en organisations cyberförsvar. En teknik som enklast kan liknas vid kontinuerlig och automatiserad säkerhetstestning. Threat Simulator rekommenderar och prioriterar även åtgärder för de säkerhetsbrister som upptäcks för att maximera säkerhetspersonalens tid och minimera cyberrelaterade risker”, berättar Markus.

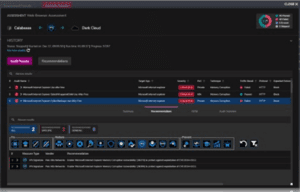

Threat Simulator agenterna kan installeras både i molnet och on-prem. Lösningens simulerade DarkCloud är Cloud Native och har till uppgift att simulera attacker och intrång för att på detta sätt i realtid kunna se hur effektivt företagets skydd är och direkt upptäcka eventuella sårbarheter. Dessa kan sedan åtgärdas innan en skada uppstår.

Tjänsten bygger på en SaaS-plattform (software-as-a-service) som använder flera minimala agenter för att simulera attacker på ett aktivt nätverk. Detta utan att exponera vare sig produktionsservrar eller uppkopplade enheter för skadlig kod eller attacker. Tack vare att Threat Simulator är molnbaserad så är biblioteket med agenter alltid uppdaterat med de senaste hotbilderna. Den lättförståeliga kontrollpanelen ger säkerhetsansvariga en visuell överblick över nätverket och dess säkerhetsnivåer. Dessutom får de tydliga steg-för-steg-instruktioner för att mildra riskerna och hjälp med att lösa eventuella problem.

”Vad som är enormt viktigt att tänka på är att IT-säkerhet är en färskvara. Bara för att ett företag gör en analys vid ett tillfälle och sedan åtgärdar eventuella problem betyder inte det att deras nätverk är säkert i morgon. Threat Simulator är en lösning som ska köras återkommande med ett tydligt schema för fortlöpande testning där varje förändring i nätverket bör trigga en ny körning”, säger Markus.

Heltäckande lösning

Det finns i skrivande stund flera olika lösningar och tjänster för att testa säkerheten i ett företags IT-infrastruktur men många av dessa är begränsade till vissa områden. Med Threat Simulator får kunden en komplett lösning som kontinuerligt och säkert, i realtid, kan simulera attacker och intrång i produktionsnätverk. Detta omfattar även användarbeteenden, malewarebaserad överföring samt kontroll över enheter som flyttas från en plats till en annan.

Det finns i skrivande stund flera olika lösningar och tjänster för att testa säkerheten i ett företags IT-infrastruktur men många av dessa är begränsade till vissa områden. Med Threat Simulator får kunden en komplett lösning som kontinuerligt och säkert, i realtid, kan simulera attacker och intrång i produktionsnätverk. Detta omfattar även användarbeteenden, malewarebaserad överföring samt kontroll över enheter som flyttas från en plats till en annan.

På detta sätt kan tjänsten snabbt och säkert lyfta fram svagheter i företagens säkerhetskontroller och ge förslag på specifika åtgärder.

En annan fördel med Threat Simulator gäller prissättningen. Där många konkurrerande lösningar har en prissättning som är anpassad för riktigt stora Enterprisebolag har Keysight en modell som passar lika bra för mindre företag inom SMB-segmentet som för Enterprisemarknaden.

Tips från experten

Trots att alla företag behöver en automatiserad lösning som Threat Simulator finns det även manuella steg att ta för att undvika flera av felkonfigurationsfällorna. Scott Register, VP för Security Solutions på Keysight Network Applications and Security group, tipsar oss om några lätta åtgärder, ”Low hanging fruits”, som kunderna kan kontrollera i sin IT-miljö.

- Felkonfiguration av SSL-dekryptering: En felaktig dekryptering av SSL (Secure Sockets Layer) kan sänka prestandan i nätverket. Om SSL är felaktigt inställt blir dessutom IPS (Intrusion Protection System) inte effektivt. Det förekommer att den helt stängs av vid till exempel felsökning. Rådet är att löpande testa att den är påslagen för att vara säker på att IPS verkligen fungerar.

- Standardiserad skyddsprofil: Föråldrade skyddsprofiler är en riskfaktor. De som en gång har installerats för till exempel webbläsare och appar är kanske inte aktuella längre. Scott menar att skyddsprofilerna ska inventeras löpande. De som är inaktuella ska tas bort. Övriga ska uppdateras så att de hela tiden är säkra.

- Segmentera om säkerhetszonerna: I samband med en avstängning av säkerhetszoner, kanske på grund av underhåll, är det alltför vanligt att kunderna missar att segmentera om säkerhetszonerna. Scott understryker vikten av att återställa säkerhetszonerna.

- Ineffektivt dataförlustskydd (DLP): Förlust av känslig data är en mardröm för alla kunder. En orsak är bristande kunskap om hur DLP-verktygen (Data Loss Prevention) ska konfigureras. Detta rör även inställningarna i brandväggarna, NGFW (Next Generation Firewall). Scott förklarar att dessa inställningar är viktiga för att säkerställa att anställda, och andra, inte kan flytta bort känslig data. Varken av misstag eller med avsikt.

- Ineffektivt skydd för molnbaserade WAF-regler (Web App Firewall): WAF-regler, såsom NGFW, kan vara komplexa och de förändras löpande. Det är därför viktigt att testa din WAF mot de senaste webbapplikationsattackerna. Detta för att få en tydlig bild av hur WAF-reglerna ska ställas in och finjusteras för att stoppa intrångsförsök.

- Felkonfiguration av URL-filtreringspolicy: Webbsökningar kan orsaka säkerhetsrisker vid distansarbete, även om en VPN-lösning används. Policys för URL-filtrering konfigureras ofta om när en anställd byter kontor eller börjar jobba på distans. Scott avslutar med att ge oss rådet att löpande kontrollera och testa att reglerna för filtrering är korrekta. Detta för att säkerställa att anställda inte sprider maleware och annan skadlig kod.

Detta är, som nämnts tidigare, bara ett par tips på manuell hantering och kontroll. Den optimala kontrollen uppnås först när en BAS-baserad lösning kontinuerligt används för övervakning och simulering. Här har Keysight med Threat Simulator en unik lösning som är väl anpassad för den svenska och nordiska marknaden.

”Vi har under många år varit framgångsrika på Enterprisemarknaden. Norden är en viktig marknad för oss. Därför känns det väldigt positivt att Keysight nu kan erbjuda ett ännu bredare utbud. Genom lanseringen av Threat Simulator tar vi ännu ett steg och ger oss djupare in i IT-säkerhetsmarknaden och det viktiga segmentet Breach & Attack Simulation. Detta öppnar helt nya möjligheter att bredda oss mot befintliga kunder men det är även ett ovärderligt nytt verktyg i vår portfölj för att locka nya kunder”, berättar Markus som ser en mycket ljus framtid för företagets utveckling i Norden.

”Keysight Technologies kommer för övrigt att delta på IDG Security Day den 15:e september och där berättar vi mer om Threat Simulator och risken med felkonfigurerade säkerhetssystem. Under eventet kommer det att finnas möjligheter för en demonstration av lösningen, samt diskussion med våra säkerhetsexperter om hur vi kan hjälpa just Er att kvalitetssäkra säkerheten i er IT-miljö”, avslutar Markus Blid.

Mer information om Threat Simulator samt att Keysight Technologies erbjuder kostnadsfritt en tidsbegränsad demolicens av Threat Simulator:

För att gå vidare till Threat Simulator free trial klicka på länken: https://threatsimulator.cloud/trial